Sicherheit, Governance und Datenschutz für das moderne Data Warehouse, Teil 2

Teresa Wingfield

August 26, 2021

Teil 2: Sicherheit von Cloud

In meinem letzten Beitrag über die Sicherheit moderner Data Warehouses haben wir uns mit Fragen der Datenbanksicherheit befasst. In diesem Beitrag geht es um das separate, aber verwandte Thema der Sicherheit von Cloud , das zunehmend an Bedeutung gewinnt, da fast die Hälfte aller Data Warehouses in der Cloud gehostet werden.* Die Wirtschaftlichkeit der Cloud, die Flexibilität, mit der Sie Dienste aufbauen und ändern können, und das Potenzial, nahezu unbegrenzt zu skalieren, beschleunigen weiterhin die Einführung von Cloud Warehouses.

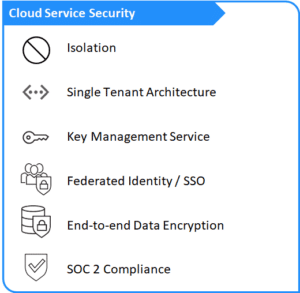

Wie in meinem Beitrag zur Datenbanksicherheit gehe ich nun einige der wichtigsten Fragen durch, die Sie bei der Bewertung der Sicherheit von Cloud stellen sollten. Wie bereits erwähnt: Sie müssen wirklich sowohl die Sicherheit von Data Warehouses als auch die Sicherheit von Cloud berücksichtigen, da Sie ohne beides Sicherheitslücken haben, die Sie nicht brauchen. Zu den Antworten, die im Folgenden aufgeführt und im Cloud auf der rechten Seite zusammengefasst sind, gehören die wichtigsten Sicherheitsfunktionen für Cloud , die von unserem hybriden Cloud , der Actian Data Platform, angeboten werden und die Sicherheit, Governance und Datenschutz stärken.

Wie kann ich sicherstellen, dass mein Data Warehouse von Bedrohungen isoliert ist?

Da das Cloud ständigen Angriffen von Bedrohungen ausgesetzt ist, die oft nur schwer zu erkennen sind, sollte ein Data-Warehouse eine Reihe von isolation und Zugriffskontrolltechniken bieten, um es vor bösartigen Akteuren zu schützen. Dazu gehören:

- Beschränkung des Data Warehouse-Zugriffs auf bestimmte IP-Bereiche mit einer "IP Allow"-Liste unter Verwendung von Classless Inter-Domain Routing (CIDR). CIDR ist eine Reihe von Internetprotokollstandards, die zur Erstellung eindeutiger Kennungen für Netzwerke und einzelne Geräte verwendet werden.

- Sie haben nur einen einzigen Mandanten für Ihr Data Warehouse (mehr dazu in einer Minute).

- Verwendung der virtuellen privaten Cloud (VPC) des Cloud zur Isolierung eines privaten Netzwerks.

- Beschränkung des administrativen Zugriffs auf Metadaten und Bereitstellungs-, Verwaltungs- und Überwachungsinformationen mit der Plattform-Zugriffskontrolle.

Wie kann ich sicherstellen, dass andere Cloud nicht auf mein Data Warehouse zugreifen können?

Stellen Sie sicher, dass Ihr Data-Warehouse-Anbieter Ihr Data-Warehouse als Single-Tenant-Lösung konfiguriert hat. Bei einer Single-Tenant-Architektur unterstützt die dedizierte Infrastruktur eine einzige Instanz einer Softwareanwendung, die nur von einem Kunden genutzt wird. Da nichts mit anderen Mietern geteilt wird, gibt es weniger Möglichkeiten für andere Mieter, auf die Daten in Ihrem Data Warehouse zuzugreifen.

Sind meine kryptografischen Schlüssel sicher?

Führende Cloud bieten sichere und robuste Schlüsselverwaltungsdienste (KMS) an, die ein Hardware-Sicherheitsmodul (HSM) - ein gehärtetes, manipulationssicheres Gerät - zur verwalten, Verarbeitung und Speicherung kryptografischer Schlüssel verwenden. HSMs gewährleisten die Sicherheit der Schlüssel durch starke Zugangskontrollsysteme. Ein Cloud Data Warehouse sollte zumindest in der Lage sein, das KMS des zugrunde liegenden Cloud zur Ver- und Entschlüsselung von Daten zu nutzen.

Wie kann ich einen sicheren Data Sharing mit Kunden, verbundenen Unternehmen und vertrauenswürdigen Partnern gewährleisten?

Heutzutage dehnen Unternehmen den Zugriff auf ihr Data Warehouse auf ihre Kunden, Tochtergesellschaften und vertrauenswürdigen Partner aus, um gemeinsam an Möglichkeiten zur Umsatzsteigerung, Kostensenkung und Effizienzsteigerung zu arbeiten. Data Warehouse-Unterstützung für einen föderierten Single-Sign-On-Service (SSO) bietet eine hochsichere, wartungsarme Möglichkeit, Daten mit vertrauenswürdigen externen Organisationen gemeinsam zu nutzen. Jede externe Organisation unterhält und verwaltet ihre eigenen Identitäten und verknüpft diese über einen externen Identitätsanbieter (IdP), der die Verwaltung und Steuerung von Berechtigungen und Authentifizierung zentralisiert.

Wie kann ich sicherstellen, dass die Kommunikation meiner Benutzer mit dem Data Warehouse privat und sicher ist?

Durch die Verschlüsselung von Nachrichten an beiden Enden eines Gesprächs verhindert die Ende-zu-Ende-Verschlüsselung (E2EE), dass jemand in der Mitte die private Kommunikation mitliest. Data Warehouse-Unterstützung für E2EE ist wichtig, um Man-in-the-Middle-Angriffe (MiTM) zu verhindern, die eine Datenübertragung unterbrechen.

Bin ich vor unbefugtem Zugriff geschützt?

Alle Technologiedienstleister oder SaaS-Unternehmen, die Kundendaten in der Cloud speichern, sollten ein Audit nach dem System and Organization Controls 2 (SOC 2) Framework durchführen, um zu überprüfen, ob ihre organisatorischen Kontrollen und Praktiken den Datenschutz und die Sicherheit von Kunden- und Klientendaten wirksam schützen. Das American Institute of Certified Public Accountants (AICPA) hat das SOC 2 Framework entwickelt, das sich auf Sicherheitskontrollen in Bezug auf Verfügbarkeit, Datenschutz, Verarbeitungsintegrität und Vertraulichkeit konzentriert. Der erfolgreiche Abschluss eines SOC 2-Audits zeigt, dass das Data Warehouse sensible Unternehmens- und Kundendaten sicher aufbewahren kann.

Nächste Schritte:

Das war's mit der modernen Data-Warehouse-Sicherheit auf der Ebene der Cloud . Falls Sie es noch nicht getan haben, lesen Sie meinen Blog über die Sicherung von Daten innerhalb des Data Warehouse ist genauso wichtig wie die Sicherung der Cloud , die das Cloud Data Warehouse unterstützen. Natürlich sollten Sie auch einen Blick auf das Data Warehouse von Actian werfen, das alle oben genannten wichtigen Sicherheitsfunktionen bietet, um Ihnen eine hochsichere und außerordentlich leistungsfähige Cloud zur Verfügung zu stellen.

Weitere Tipps zur Datenmodernisierung finden Sie im On-Demand-Webcast von Actian, in dem Jim Curtis, der Experte für Datenmodernisierung der 451 Group, sowie Raghu Chakravarthi und Paul Wolmering von Actian zu Wort kommen. Raghu ist Actians SVP of R&D, der früher die Big Data Group von Teradata leitete, und Paul ist Actians VP of Solution Engineering, der früher die technischen Teams bei Netezza leitete.

Abonnieren Sie den Actian Blog

Abonnieren Sie den Blog von Actian, um direkt Dateneinblicke zu erhalten.

- Bleiben Sie auf dem Laufenden: Holen Sie sich die neuesten Informationen zu Data Analytics direkt in Ihren Posteingang.

- Verpassen Sie keinen Beitrag: Sie erhalten automatische E-Mail-Updates, die Sie informieren, wenn neue Beiträge veröffentlicht werden.

- Ganz wie sie wollen: Ändern Sie Ihre Lieferpräferenzen nach Ihren Bedürfnissen.

Abonnieren

(d.h. sales@..., support@...)