Sicherheit, Governance und Datenschutz für das moderne Data Warehouse, Teil 1

Teresa Wingfield

August 23, 2021

Datenbank-Sicherheit: Teil 1

Wussten Sie, dass Sicherheitsverletzungen, die die Cloud betreffen, mittlerweile die Sicherheitsverletzungen übertreffen, die die On-Premises Infrastruktur betreffen? Laut dem Verizon 2021 Data Breach Investigation Report waren 73 % der Cybersecurity-Vorfälle mit externen Cloud verbunden - vor einem Jahr waren es nur 27 %.* Nachdem ich gerade von einem Cloud zu Actian gekommen bin, war selbst ich von diesem enormen Anstieg überrascht.

Diese neue Erkenntnis hat mich dazu motiviert, die Sicherheitsanforderungen an ein modernes Cloud Data Warehouse zu überprüfen. Da das Thema sehr umfangreich ist, schreibe ich diesen Blog in zwei Teilen: Teil 1 befasst sich mit der Datenbanksicherheit, Teil 2 mit der Cloud Sicherheit. Es handelt sich um verwandte, aber separate Themen, und Sie werden keine wirklich robuste Sicherheit in der Cloud haben, wenn Sie sich nicht mit beiden befassen.

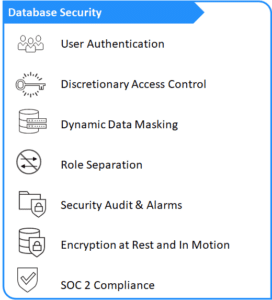

Beginnen wir mit einer Reihe von Schlüsselfragen, die dabei helfen, festzustellen, wie sicher die Daten in Ihrem Cloud Data Warehouse wirklich sind. Die unten beschriebenen und im Diagramm auf der rechten Seite zusammengefassten kritischen Datenbank-Sicherheitsfunktionen sind allesamt Standardfunktionen der Actian Data Platform.

Fragen zur Datenbanksicherheit:

Wer kann sich mit dem Data Warehouse?

Ein Cloud sollte zumindest verlangen, dass die Nutzer ihre Identität mit einer eindeutigen Anmelde-ID und einem Passwort authentifizieren. Single Sign-On (SSO) mit Oauth ermöglicht es einem Nutzer , sich mit einer ID und einem Passwort bei mehreren unabhängigen Softwaresystemen anzumelden. Data Warehouse-Unterstützung für SSO verhindert, dass Benutzer ihre Passwörter überstrapazieren, und, was noch wichtiger ist, sie kann Ihnen dabei helfen sicherzustellen, dass die Identitätsrichtlinien Ihres Unternehmens erweitert werden, um Ihr Data Warehouse zu schützen. Für zusätzlichen Authentifizierungsschutz können Sie Ihren Identitätsanbieter (IdP) nutzen, um die Multifaktor-Authentifizierung (MFA) einzusetzen. Dadurch wird eine zusätzliche Sicherheitsebene geschaffen, indem mehrere Authentifizierungsmethoden (z. B. ein Passwort und ein einmaliger numerischer Code, der per SMS an eine bekannte Mobiltelefonnummer gesendet wird) erforderlich sind, bevor ein Nutzer auf das Data Warehouse zugreifen kann.

Was können die Benutzer sehen und tun?

Die Antwort lautet besser nicht "alles". Ihr Data Warehouse sollte über Zugriffskontrollfunktionen verfügen, die einschränken, wer verschiedene Daten im Warehouse lesen, schreiben und aktualisieren kann.

Ein diskretionärer Ansatz zur Sicherung des direkten Zugriffs auf das Data Warehouse ist die Verwendung einer "IP Allow"-Liste. Diese Liste beschränkt den Zugang auf Benutzer mit zugelassenen Geräte-IP-Adressen. In Verbindung mit den oben beschriebenen Authentifizierungsmethoden für Nutzer bietet eine IP-Zulassungsliste eine wertvolle zusätzliche Sicherheitsebene, indem sie den Zugriff auf das Data Warehouse verhindert, wenn die Anmeldedaten eines Nutzerkorrekt sind, das verwendete Gerät aber nicht erkannt wird. Eine skrupellose Person kann zwar die Anmeldedaten eines rechtmäßigen Nutzergestohlen haben, aber nicht in der Lage sein, damit auf das Data Warehouse zuzugreifen, es sei denn, die Person hat auch einen Computer gestohlen, dessen IP-Adresse auf der IP-Zulassungsliste steht.

Ein nicht-diskretionärer Ansatz für die Zugangskontrolle wird durch die rollenbasierte Zugangskontrolle (RBAC) veranschaulicht. RBAC ist eine Technik, die den Zugang zu bestimmten Ressourcen auf der Grundlage der Rolle einer Person in einer Organisation gewährt. RBAC vereinfacht nicht nur die Nutzer , sondern kann auch dazu beitragen, das Prinzip der geringsten Privilegien durchzusetzen, bei dem Benutzer nur die Rechte haben, die sie für ihre Aufgabe benötigen. Dies hilft bei der Einhaltung von Datenschutz- und Vertraulichkeitsbestimmungen. Ein Grant Statement kann genau eingrenzen, welchem Nutzer oder welcher Rolle ein Privileg gewährt wird.

Wie kann ich sicherstellen, dass die Benutzer nur die für sie bestimmten Daten sehen?

Diese Art der Datenzugangskontrolle kann durch dynamische Datenmaskierung ermöglicht werden. Dabei handelt es sich um einen Prozess, bei dem die ursprünglichen Daten dynamisch durch veränderte Inhalte verdeckt werden. Dynamische Maskierung wird häufig zum Schutz von Feldern mit personenbezogenen Daten, sensiblen persönlichen Daten oder kommerziell sensiblen Daten verwendet. Da die Maskierung sensibler Daten eine zwingende Voraussetzung für die Einhaltung von PCI DSS, GDPR und HIPAA ist, ist sie ein Muss für die Sicherheit von Data Warehouses in Branchen, die unter diese Vorschriften fallen.

Wem gehört was und wer hat die Kontrolle darüber?

Genauso wenig wie eine einzelne Person Zugriff auf alles in einem Data Warehouse haben sollte, sollte eine einzelne Person in der Lage sein, alles in einem Data Warehouse zu kontrollieren. Was ein Unternehmen braucht, ist eine Datenbankserver-Option, die eine Rollentrennung gewährleistet. Die Idee basiert auf dem Prinzip der Aufgabentrennung, bei der mehr als eine Person an der Erledigung kritischer oder sensibler Aufgaben beteiligt sein sollte. Die Rollentrennung im Data Warehouse könnte zum Beispiel erfordern, dass die Person, die festlegt, was geprüft werden soll (DBSSO), nicht mit der Person identisch ist, die das Protokoll überwacht (AAO), und dass beide nicht mit der Person identisch sind, die für den Betrieb des Datenbankservers verantwortlich ist (DBSA).**

Indem Sie Personen mit unterschiedlichen Rollen auffordern, bei der Ausführung kritischer oder sensibler Aufgaben zusammenzuarbeiten, schaffen Sie einen Kontrollmechanismus, der Sicherheitsrisiken verringern und die Einhaltung gesetzlicher Vorschriften wie SOX, HIPAA, PCI DSS und GDPR sowie von Branchenvorschriften wie ISO 17799 erleichtern kann.

Wie erkenne ich, wenn in meinem Lager ein Datenbank-Sicherheitsereignis auftritt?

Zwei Data-Warehouse-Funktionen können hier helfen. Beginnen Sie mit Audit-Protokollen. Diese bilden einen entscheidenden Teil des Datenschutzes und der Compliance, da sie alle oder bestimmte Klassen von Sicherheitsereignissen für die gesamte Data-Warehouse-Installation Aufzeichnung . Ausgewählte Klassen von Ereignissen, wie z. B. die Verwendung von Datenbankprozeduren oder der Zugriff auf Tabellen, können für eine spätere Analyse in der Sicherheitsauditprotokolldatei aufgezeichnet werden. Es können Kriterien ausgewählt werden, die für ein einzelnes Objekt oder für eine ganze Klasse von Installationsobjekten gelten.

Die zweite Schlüsselfunktion ist eine Sicherheitsalarmfunktion, mit der Sie die Ereignisse festlegen können, die im Sicherheitsauditprotokoll für einzelne Tabellen und Datenbanken aufgezeichnet werden sollen. Mit Hilfe von Sicherheitsalarmen können Sie Trigger auf wichtige Datenbanken und Tabellen setzen. Wenn ein Nutzer versucht, eine Zugriffsoperation durchzuführen, die normalerweise nicht erwartet wird, löst der Sicherheitsalarm einen Alarm aus.

Wie kann ich meine Data-at-Rest schützen Data-at-Rest und in Bewegung?

Bei der Datenverschlüsselung werden Daten in einen "Chiffretext" verschlüsselt, der sie für jeden unlesbar macht, der keinen Entschlüsselungsschlüssel oder kein Passwort hat. Die Verschlüsselung von Data-at-Rest (d. h. in einer Datenbank gespeicherten Data-at-Rest ) und "in motion" (während der Übertragung in einem Netzwerk) ist erforderlich, um Daten überall zu schützen.

Die im Dateisystem des Cloud Data-at-Rest sollten im Allgemeinen durch eine AES-256-Bit-Verschlüsselung geschützt sein. Zusätzlich können einige Daten andere Datenschutz- oder Sicherheitsmaßnahmen rechtfertigen. Um diese Anforderungen kennenlernen , sollte Ihr Data Warehouse die Flexibilität bieten, sowohl die gesamte Datenbank als auch einzelne Spalten zu verschlüsseln. Das Data Warehouse sollte auch das Re-Keying von Verschlüsselungsschlüsseln unterstützen, bei dem das gesamte Data Warehouse entschlüsselt und dann mit einem neuen Verschlüsselungsschlüssel neu verschlüsselt wird, wie in den NIST-Richtlinien empfohlen. Auf diese Weise lässt sich die Zeitspanne begrenzen, in der ein böswilliger Akteur einen gestohlenen Schlüssel für den Zugriff auf Ihr Data Warehouse verwenden kann.

Da Daten in Bewegung (Daten, die von einem Ort zu einem anderen transportiert werden) anfällig für Man-in-the-Middle-Angriffe (MiTM) sind, sollten sie während der Bewegung verschlüsselt werden, um ein Abfangen zu verhindern.

Wird mit Daten verantwortungsvoll umgegangen?

Ich werde in meinem nächsten Blog ausführlicher darauf eingehen, aber hier schon einmal ein paar Details: Ein Data Warehouse, das gemäß dem System and Organization Controls 2 (SOC 2) Framework betrieben wird, zeigt, dass Ihr Data Warehouse ein hohes Maß an Informationssicherheit bietet. Ein Data-Warehouse-Anbieter, der Audits On-Premises bestanden hat, zeigt, dass er alle notwendigen Schritte unternommen hat, um das Data-Warehouse und die darin enthaltenen wertvollen Informationen vor Verstößen zu schützen.

Nächste Schritte:

Wie bereits erwähnt, gibt es zu diesem Thema noch viel mehr zu sagen, und ich werde dieses Thema in meinem nächsten Blogbeitrag über die Sicherheit von Cloud fortsetzen. In der Zwischenzeit können Sie hier mehr über Actian erfahren.

* Verizon 2021 DBIR Master's Guide

** HCL Software, Verwendung der Rollentrennung

Abonnieren Sie den Actian Blog

Abonnieren Sie den Blog von Actian, um direkt Dateneinblicke zu erhalten.

- Bleiben Sie auf dem Laufenden: Holen Sie sich die neuesten Informationen zu Data Analytics direkt in Ihren Posteingang.

- Verpassen Sie keinen Beitrag: Sie erhalten automatische E-Mail-Updates, die Sie informieren, wenn neue Beiträge veröffentlicht werden.

- Ganz wie sie wollen: Ändern Sie Ihre Lieferpräferenzen nach Ihren Bedürfnissen.

Abonnieren

(d.h. sales@..., support@...)