Seguridad, gouvernance y privacidad para el almacén de datos moderno, Parte 1

Teresa Wingfield

23 de agosto de 2021

Seguridad de las bases de datos: Parte 1

¿Sabías que las brechas de seguridad que afectan a la nube superan ahora a las que afectan a la infraestructura sur site ? Según el informe Verizon 2021 Data Breach Investigation Report, el 73% de los incidentes de ciberseguridad afectaron a activos externos en la nube, frente al 27% de hace tan solo un año.* Al haberme incorporado a Actian procedente de un proveedor de seguridad en la nube, incluso a mí me sorprendió este tremendo aumento.

Esta nueva visión me ha motivado a revisar los requisitos de seguridad de un almacén de datos en la nube moderno. El tema resulta ser amplio, así que escribo este blog en dos partes: la parte 1 se centra en la seguridad delas bases de datos; la parte 2, en los servicio en la nube en la nube. Son temas relacionados pero distintos, y no tendrás una seguridad verdaderamente robusta en la nube a menos que abordes ambos.

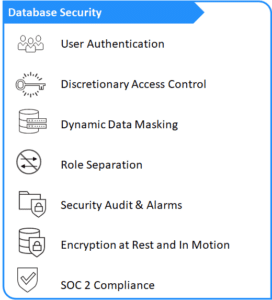

Comencemos con una serie de preguntas clave que ayudarán a determinar qué tan seguros son realmente los datos en su entrepôt de données cloud . Las características críticas de seguridad de la base de datos descritas a continuación y resumidas en el diagrama de la derecha son todas características estándar de Actian Data Platform.

Preguntas sobre la seguridad de las bases de datos:

¿Quién puede conectarse al Data Warehouse?

Como mínimo, un entrepôt de données cloud debe exigir a los usuarios que autentifiquen su identidad mediante un ID de inicio de sesión y una contraseña únicos. El inicio de sesión único (SSO) mediante Oauth permite a un usuario iniciar sesión en varios sistemas de software independientes con un ID y una contraseña. La compatibilidad del almacén de datos con SSO ayuda a eliminar la fatiga de contraseñas para los usuarios y, lo que es más importante, puede ayudarle a garantizar que las políticas de identidad de su organización se amplían para proteger su almacén de datos. Para una mayor protección de la autenticación, puede aprovechar su proveedor de identidad (IdP) para utilizar la autenticación multifactor (MFA). Esto añade un nivel adicional de seguridad al requerir varios métodos de autenticación (como una contraseña y un código numérico de un solo uso enviado por SMS a un número de teléfono móvil conocido) antes de permitir que un usuario acceda al almacén de datos.

¿Qué pueden ver y hacer los usuarios?

Es mejor que la respuesta no sea "todo". Su almacén de datos debe contar con funciones de control de acceso que limiten quién puede leer, escribir y actualizar los distintos datos del almacén.

Un enfoque discrecional para asegurar el acceso directo al almacén de datos implica el uso de una lista de "IP permitidas". Esta lista limita el acceso a aquellos usuarios con direcciones IP de dispositivo aprobadas. Cuando se utiliza junto con los métodos de autenticación de usuarios comentados anteriormente, una lista de IP permitidas proporciona una valiosa capa de seguridad adicional al impedir el acceso al almacén de datos cuando las credenciales de un usuario son correctas, pero no se reconoce el dispositivo utilizado. Un individuo sin escrúpulos puede haber robado las credenciales de un usuario legítimo, pero no podrá utilizarlas para acceder al almacén de datos a menos que también haya robado un ordenador cuya dirección IP aparezca en la lista de IP permitidas.

El control de acceso basado en roles (RBAC) es un enfoque no discrecional del control de acceso. RBAC es una técnica que concede acceso a recursos específicos basándose en el papel que desempeña una persona en una organización. El RBAC no sólo simplifica la administración de usuarios, sino que también puede ayudar a aplicar el principio del mínimo privilegio, según el cual los usuarios sólo tienen los privilegios que necesitan para su función laboral. Esto ayuda a cumplir la normativa sobre privacidad y confidencialidad. Una declaración de concesión puede limitar exactamente a qué usuario o función se le concede un privilegio.

¿Cómo puedo asegurarme de que los usuarios vean sólo los datos que deben ver?

Este tipo de control de acceso a los datos puede realizarse mediante el enmascaramiento dinámico de los datos. Se trata de un proceso por el cual los datos originales son ocultados dinámicamente por contenido modificado. El enmascaramiento dinámico se utiliza a menudo para proteger campos que contienen información de identificación personal, datos personales sensibles o datos comercialmente sensibles. Debido a que el enmascaramiento de datos sensibles es un requisito obligatorio para lograr el cumplimiento de PCI DSS, GDPR e HIPAA, es una necesidad para la seguridad del almacén de datos en las industrias que se rigen por estas regulaciones.

¿Quién posee o controla qué?

Al igual que ninguna persona debe tener acceso a todo lo que hay en un almacén de datos, ninguna persona debe poder controlar todo lo que hay en un almacén de datos. Lo que una organización necesita es una opción de servidor de base de datos que garantice la separación de funciones. La idea se basa en el principio de separación de funciones, según el cual más de una persona debe participar en la realización de tareas críticas o delicadas. Por ejemplo, la separación de funciones en el almacén de datos podría requerir que la persona que determina qué auditar (DBSSO) debe ser diferente de la persona que supervisa la pista de auditoría (AAO), y ambas deben ser diferentes de la persona que es responsable de las operaciones del servidor de base de datos (el DBSA)**.

Al exigir a las personas con funciones distintas que trabajen juntas para completar tareas críticas o sensibles, se crea un mecanismo de controles y equilibrios que puede reducir los riesgos de seguridad y facilitar el cumplimiento de mandatos normativos como SOX, HIPAA, PCI DSS y GDPR, así como de normativas del sector como ISO 17799.

¿Cómo puedo saber si mi almacén experimenta un incidente de seguridad en la base de datos?

Dos funciones del almacén de datos pueden ayudar en este sentido. En primer lugar, los registros de auditoría. Constituyen una parte fundamental de la protección de datos y el cumplimiento de normativas, ya que registran todos los eventos de seguridad, o clases específicas de ellos, de toda la instalación del almacén de datos. Las clases seleccionadas de eventos, como el uso de procedimientos de base de datos o el acceso a tablas, pueden registrarse en el archivo de registro de auditoría de seguridad para su posterior análisis. Se pueden seleccionar criterios que se apliquen a un único objeto o a toda una clase de objetos de la instalación.

La segunda característica clave es la capacidad de alarma de seguridad, que permite especificar los eventos que se registrarán en el registro de auditoría de seguridad para tablas y bases de datos individuales. Mediante las alarmas de seguridad, puede colocar activadores en bases de datos y tablas importantes. Si algún usuario intenta realizar una operación de acceso que no se espera normalmente, la alarma de seguridad emitirá una alerta.

¿Cómo puedo proteger mis données au repos y en movimiento?

El cifrado de datos los convierte en un "texto cifrado" que los hace ilegibles para cualquiera que no disponga de una clave o contraseña de descifrado. El cifrado de données au repos (es decir, almacenados en una base de datos) y en movimiento (en tránsito por una red) es necesario para proteger los datos en todas partes.

En general, données au repos en el sistema de archivos del proveedor de la nube deben estar protegidos por un cifrado AES de 256 bits. Además, algunos datos pueden requerir diferentes medidas de privacidad o seguridad. Para satisfacer estas necesidades, el almacén de datos debe ofrecer flexibilidad tanto para el cifrado completo de la base de datos como para el cifrado de columnas individuales. El almacén de datos también debe permitir el recifrado de las claves de cifrado, es decir, descifrar todo el almacén de datos y volver a cifrarlo con una nueva clave de cifrado, tal y como recomiendan las directrices del NIST. Esta es una forma valiosa de limitar el tiempo que un malhechor puede utilizar una clave robada para acceder a su almacén de datos.

Dado que données en mouvement (datos transportados de un lugar a otro) son vulnerables a los ataques man-in-the-middle (MiTM), deben cifrarse mientras están en movimiento para evitar su interceptación.

¿Se manejan los datos con responsabilidad?

Hablaré de esto con más detalle en mi próximo blog, pero aquí van algunos detalles: Un almacén de datos que funciona de acuerdo con el marco System and Organization Controls 2 (SOC 2) demuestra que su almacén de datos mantiene un alto nivel de seguridad de la información. Un proveedor de almacenes de datos que ha superado auditorías in situ demuestra que ha tomado todas las medidas necesarias para mantener el almacén de datos, y la valiosa información que contiene, a salvo de infracciones.

Próximos pasos:

Como se ha señalado anteriormente, hay mucho más que decir sobre este tema, y voy a continuar este hilo en mi próxima entrada del blog sobre la seguridad de los servicios en la nube. Mientras tanto, puedes obtener más información sobre Actian aquí.

* Guía maestra DBIR de Verizon 2021

** HCL Software, mediante la separación de funciones

Suscríbase al blog de Actian

Suscríbase al blog de Actian para recibir información sobre datos directamente en su correo electrónico.

- Manténgase informado: reciba lo último en análisis de datos directamente en su bandeja de entrada.

- No se pierda ni una publicación: recibirá actualizaciones automáticas por correo electrónico que le avisarán cuando se publiquen nuevas publicaciones.

- Todo depende de usted: cambie sus preferencias de entrega para adaptarlas a sus necesidades.

Suscríbase a

(por ejemplo, ventas@..., soporte@...)